0x1 僵尸網(wǎng)絡(luò)入侵物聯(lián)網(wǎng)設(shè)備

筆者最近針對路由交換類、智慧城市類等物聯(lián)網(wǎng)設(shè)備進(jìn)行了安全滲透測試,發(fā)現(xiàn)其中大部分設(shè)備存在安全隱患。在這些特殊的設(shè)備中,有的甚至已經(jīng)成為了城市中的僵尸網(wǎng)絡(luò),他們參與了分布式拒絕服務(wù)(DDOS)攻擊,對城市、云端網(wǎng)站都造成了很大的影響。

脆弱的安全性貌似已經(jīng)成為了物聯(lián)網(wǎng)的標(biāo)配,而筆者認(rèn)為這個只能會變得更加糟糕。很多設(shè)備的WEB平臺還保留著他們的默認(rèn)密碼,即使修改,這些設(shè)備大部分也會存在TELNET和SSH服務(wù)密碼,而這些密碼無法遠(yuǎn)程修改,這當(dāng)然也是物聯(lián)網(wǎng)設(shè)備的性質(zhì)造就的。

想想最近的美國Mirai僵尸網(wǎng)絡(luò)事件,他們的僵尸設(shè)備正是通過默認(rèn)密碼所控制。

Mirai Trojan

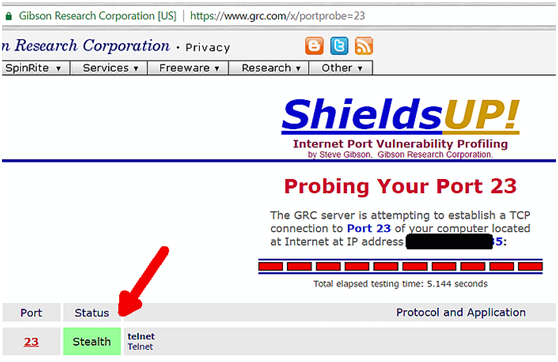

最近,美國的研究公司Gibson Research Corporation 提供了輕量級終端滲透的插件,并且可以在WEB上使用,本人就帶大家試用一下他們的端口掃描接口,來為自己的物聯(lián)網(wǎng)智能終端做個體檢吧!

0x2 給我們的設(shè)備做體檢

智能物聯(lián)網(wǎng)設(shè)備是隨著他們的“智能化”的程度來決定的他們內(nèi)部的“操作系統(tǒng)”的復(fù)雜程度,也就是說物聯(lián)網(wǎng)的內(nèi)部是存在著一種或多種智能化的計算機模塊。我們的計算機擁有者多種通信服務(wù),同樣的物聯(lián)網(wǎng)環(huán)境下也有很多類似于高等計算機的網(wǎng)絡(luò)通信服務(wù)。其中Telnet(端口號:23)服務(wù)與SSH(端口號:22)服務(wù)極為突出。如果您的物聯(lián)網(wǎng)設(shè)備開啟了TELNET服務(wù),那么別有用心的人就可能通過這個端口進(jìn)行模糊測試,尋找出端口的漏洞進(jìn)而進(jìn)行暴力破解或者內(nèi)存溢出等攻擊,從而獲取你的設(shè)備控制權(quán)限(rooted)。

不過轉(zhuǎn)頭一想,物聯(lián)網(wǎng)智能設(shè)備確實擁有極強的智能化系統(tǒng),但是一般用戶沒有太高的權(quán)限進(jìn)行端口檢查,并且檢查的難度很大。在這里,小編發(fā)現(xiàn)了這樣的一個網(wǎng)站:

檢查外網(wǎng)端口23 安全

注意到上圖上方的URL了沒,只要將PortProbe=后邊的數(shù)字改成你所需要的端口就OK了。如果檢查端口關(guān)閉或者沒有漏洞,那么您就可以放心使用設(shè)備了。這個端口測試分為三個狀態(tài):隱身,關(guān)閉,開放。其中隱身是最安全的,他證明通過傳統(tǒng)的入侵手段找不到該IP上的這個端口,關(guān)閉是個中立的結(jié)果,而端口開放自然就存在威脅了。 很明顯,這項測試沒有相應(yīng)的安全標(biāo)準(zhǔn)與高難度的技術(shù),筆者只是給大家提供了一種簡單易懂的測試方法。網(wǎng)站的信息只是告訴了大家,你們自己的外網(wǎng)telnet可能會被打開,并沒有指出是具體是哪臺物聯(lián)網(wǎng)設(shè)備,我們只是通過物聯(lián)網(wǎng)的特性來選擇檢查哪個端口。

那么繼續(xù),我們再來檢查SSH服務(wù)(22號端口)。

檢查外網(wǎng)端口22 警告

出現(xiàn)了關(guān)閉的狀態(tài),這就應(yīng)該讓我們警惕,是什么原因我們啟動了SSH服務(wù),雖然處于關(guān)閉狀態(tài)會不會存在被打開的情況?如果被打開是不是會造成影響!

還有很多端口都有可能與物聯(lián)網(wǎng)安全有關(guān),比如Web服務(wù)端口(80、8080、443),物聯(lián)網(wǎng)設(shè)備時常會通過這些HTTP服務(wù)進(jìn)行后臺管理,還有21端口、3389端口、2000端口等遠(yuǎn)程管理服務(wù)都應(yīng)該進(jìn)行檢查與警惕。(完)

作者|李泉(liquan165) 梆梆安全研究院高級安全研究員

主要研究領(lǐng)域|互聯(lián)網(wǎng)黑產(chǎn)、物聯(lián)網(wǎng)安全、終端安全等